继上次关于呼叫盗打的描述之后,现在该为我们这个系列来点新东西了。在这第三期中,我们有四大PBX安全技巧,帮助你缩小攻击面,将系统的脆弱性降到最低。

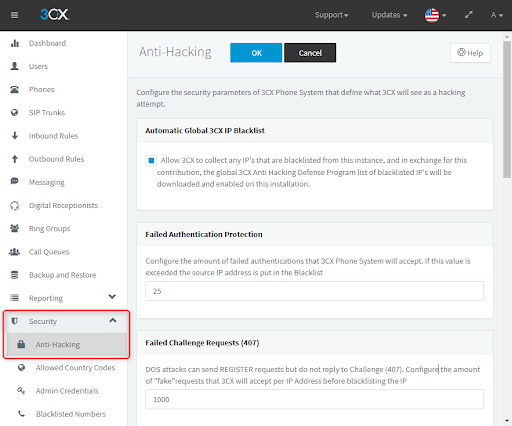

技巧 1:保持启用全局IP黑名单

3CX 全球黑名单是一个在所有 3CX 安装中默认自动启用的功能。它阻止大量已知的违规 IP 地址和范围,以保护你免受恶意攻击。

这里主要关注的是那些禁用了它的实例。请确保你的设备不是这种情况。当停用时,你的事件日志将记录黑名单事件和来自假的 SIP 用户代理的失败认证尝试,如Polycom VVX, Asterisk, Avaya等。事实上,在这里你可以看到一些扫描机器人在努力工作,对你的 SIP 分机进行暴力破解。

这些攻击可能发生在 VPN 和被破坏的主机后面,甚至是来自合法服务提供商的服务器和设备。当被篡改时,这些看起来是错误的配置,表现为开放的 SIP 中继。因此,攻击者可以将 REGISTER 信息反弹到你的系统中,同时隐藏在第三方服务后面。

技巧 2:确保端口访问受到限制

所有开放的端口都没有经过过滤,会带来麻烦。例如,SIP 5060(UDP/TCP)端口应被限制在受信任的用户终端和 VoIP 供应商特定的 IP 范围的有限列表中。

我们也看到了多次发生的情况:

话机网页被曝光

话机的网页暴露给外部访问。通常情况下,这是由管理员启用的,允许通过广域网的 HTTP/HTTPS 端口来进行远程访问。这应该是完全不允许的。将用户界面端口开放给外部访问会带来一些风险,如果:

- 供应商的固件没有及时更新

- 密码被改成弱密码

- 发现并利用给定型号/版本的零日漏洞

- 使用像Shodan这样的工具可以发现被暴露的设备

这些用户终端应该保持在他们的 NAT 后面,不能从外部世界直接到达。如果需要,你可以在一个工作站上设置一个临时的远程管理工具,然后从那里跳转到本地端点。

没有过滤的SSH

Linux 默认的 SSH 端口(TCP 22)未被过滤,也会导致持续的暴力攻击。这可以从你的机器的 Syslog auth.log 文件中很容易看出,由于来自许多公共 IP 地址的多次失败的记录尝试,该文件将不断增长。

保持 3CX 服务器的独立性

在与你的 3CX 相同的服务器或系统上拥有第三方工具会增加你的攻击面。他们可能会创建额外的网络服务器和额外的服务,在新的端口上监听,反过来又暴露在外部攻击之下。

底线是,你应该用适当的 ACL /防火墙规则尽可能严格地过滤。

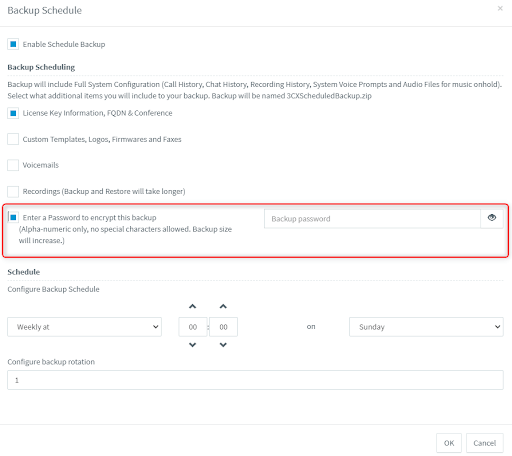

技巧 3:用密码来保护你的备份

备份应该有密码保护,因为在过去我们看到过备份被泄露的案例。如果这些都是加密的,那么它们对黑客来说就没有任何用处。这就是为什么在你的所有设备上采用加密,并为每个设备设置不同的密码是一个好的做法。

此外,为所有安装的系统拥有一个共同的备份库并不是一个好主意。如果它被破坏了,那么你可能最终会有多个系统同时被黑。另外,恢复力如何呢?如果这个共同的备份存储驱动器出现故障怎么办?俗话说,你不应该把所有鸡蛋放在一个篮子里。

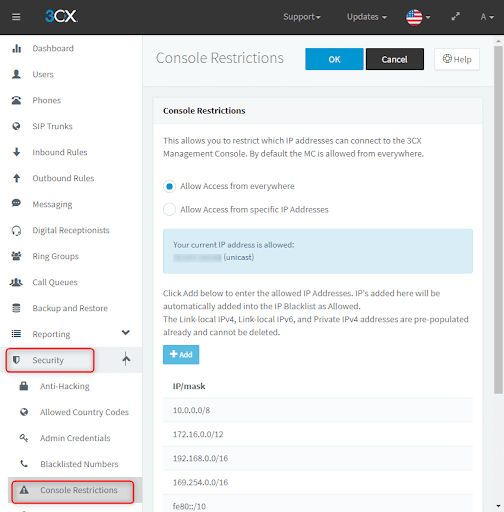

技巧 4:封锁管理控制台

最后,你听说过管理控制台限制部分吗?它允许你定义哪些公共IP地址将被允许登录。其他任何人,即使有正确的凭证,也会被阻止。

请关注 3CX 安全手册第四集,我们下期再见!