我们近期发布的博客《3CX全球IP黑名单:默认保护您的安全》中指出了我们对安全的重视,以及我们努力与盗打和窃听斗争的重要性。我们会制作共四期的安全手册博客,来提供用户对于各种安全威胁和对系统欺诈的认识程度。我们的目标是希望用户不会变成被黑客攻击的“那个人”。

脆弱的密码会打开被攻击的大门

首先需要注意的是,在任何级别使用弱密码都会将你的系统暴露在危险当中,并可能导致:

- 不允许的用户登录到管理控制台或者网页客户端。

- 分机被滥用,导致话费损失

- 造成数据泄露

- 匿名顶替

在部署一套全新安装的 3CX 后,我们确保所有生成的密码都是随机生成并具有足够复杂度的。其中包含并不限于:

- 用户的 SIP 注册 ID 和密码

- 网页客户端密码

- 话机登录网页密码

- 网关 & 传真机的密码

- 3CX Tunnel 密码

- 语音邮箱和会议 PIN 码

错误 1:设置简单密码

最大的错误是为了测试或者方便用户把密码改的非常简单。这通常会导致外部攻击者暴力破解。所以尽可能地不要手动修改这些密码。

如果有需要的话,你总是可以通过重新生成的新随机密码去替换原来的。该选项在 “用户” 页面,选中一个或多个用户,点击 “重新生成” 按钮。

错误 2:忽略系统提示

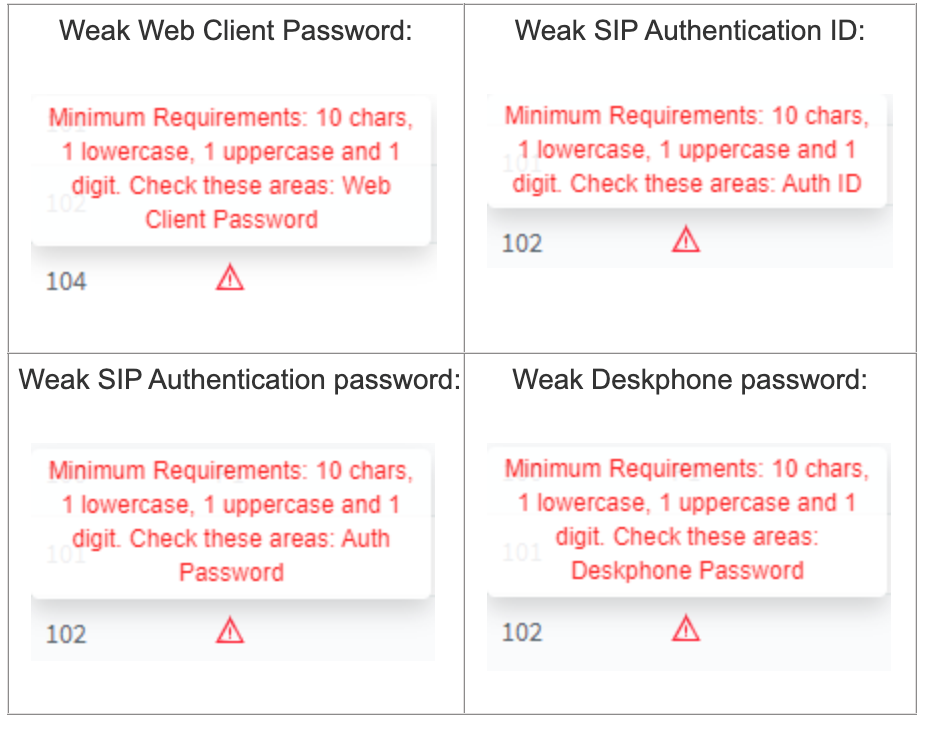

第二个错误是当使用简单密码时,忽略管理控制台用户页面的系统警告提醒。

当把鼠标悬浮在警告上,就能看到具体的错误提示,以便管理员知道发生了什么问题:

需要立即执行的操作

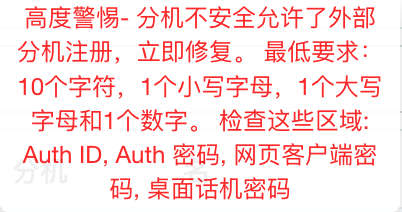

当用户使用简单的 SIP 验证密码时,并且没有勾选 “禁止使用外网分机” 选项时,提醒会变成高度警惕:

这种情况是最糟糕的,因为会将你的 SIP 分机暴露在公网扫描以及暴力破解攻击面前。默认状态下,所有用户的 “禁止使用外网分机” 选项都是勾上的,这会让系统直接丢弃来自外网的 SIP 数据。只有部署远程 STUN 话机的时候才需要取消勾选该选项,因为他们不依赖 3CX Tunnel 协议,而是使用 SIP 注册。

我们已经目睹了多起事件的发生,根本原因都是上述错误配置。

这是个充满危险的世界

我的意思是在网络上有许多使用扫描和暴力破解技术的攻击者。非常不幸,万维网是个充满危险的地方,你可能也注意到了这一点:如果你有将任何系统部署在云上,就会引起这些攻击者的注意。

在 3CX 中,有几个内置的反黑客机制来阻止此类攻击,比如将攻击者的 IP 地址拉入黑名单。也就是说,有些攻击者会比其他人更聪明。有些人会使用非常多脚本;也有些人拥有非常多 IP 资源,他们不会只通过一个 IP 地址来进行攻击。

这其中包括:

- 使用类似 VPN,代理服务器,TOR 终端的匿名服务,躲在匿名服务后不断更换账号/服务器进行攻击。

- 很多电脑被黑客控制,变成了“僵尸”。黑客可以利用这些“僵尸”主机进行分布式攻击。

- 合法的 VoIP 服务和设备因为误用导致作为中继进行攻击,攻击者会将实际 IP 隐藏,显示中继的 IP 地址。

- 所有这些攻击的组合,以及每天更新的新攻击来源。

我们花费了很多力气才为客户提供了开箱即用的安全环境,请不要关闭任何的安全措施,把密码改简单,总而言之:

不要成为那个被攻击的人!