“知己知彼,百战不殆。”

现代的互联网环境对于不熟悉的人来说,可能是一个地雷。为了保持面向互联网的 PBX 的安全,您需要意识到安全的影响,并能够管理这些影响。这一系列安全相关的文章将帮助您提高PBX的安全和保护水平。同样的原则和准则也可以应用于您管理的任何其他系统或网络。

在第一部分中,我们将侦察(reconnaissance)和信息收集活动作为黑客方法论的第一阶段。

当前的安全形势

让我们从一些事实入手,以便更好地了解您的系统目前的运行环境。

- 将系统与公共IP连接将立即打开它的大门,会立即让系统受到大量的自动机器人扫描。 这些僵尸程序试图识别正在运行的软件以及系统上的任何开放端口,以针对发现的漏洞进行更有针对性的攻击。

- 你所使用的软件或硬件,可以并将被用来对付你(双关语)。系统软件和硬件的漏洞,无论是否被披露,都将决定您的系统受到攻击的主要风险。这些漏洞可能包括但不限于:

在设计阶段出现的漏洞,例如:隐藏或不安全的远程管理端口和API(应用程序设计接口)。

未公开的软件/或硬件漏洞,例如:反窃听或窃听工具。

安全措施不严密,容易被窥探,如通过FTP、HTTP、电子邮件等未加密的数据传输。

- 大多数成功的黑客没有被披露或承认。为了好玩和游戏而公开污损服务器的日子已经一去不复返了。取而代之的是恶意的、隐蔽的和长期的系统接管,其意图和目的更加严重。一个典型的案例是,除非向肇事者支付赎金,否则数据被扣押或威胁公开曝光的攻击。

- 被篡改的系统对于恶意行为者来说价值连城,因为它们可以被用于各种目的。暗网是一些不为人知的市场,在这里,访问被入侵的服务器和机密信息可以通过交易、买卖来换取虚拟货币。

- 钓鱼和其他社会工程战术构成了网络诈骗者每天有利可图的活动。他们的主要目标是通过电子邮件、电话甚至是亲自到访等方式从用户手中窃取用户/管理员的凭证。

- 第五列 “因素带来了非常真实和具有挑战性的风险,即受信任的内部人利用其特权访问权限进行有目的的篡改或恶意篡改。这些人可以通过不同的方式进行破坏,最常见的是在不被注意的情况下泄露机密数据。

第1阶段:侦察和收集信息

侦察活动的主要目的是分析网络或设备上的任何信息,以获得有价值的见解。这个学习过程的最终目的是找到 “最小阻力的路径”,以获得进入和破坏目标。从本质上说,侦察行动是对目标网络或系统进行扫描,目的是以更精确和隐蔽的方式进行攻击。就像猎人在攻击前会研究猎物的行为一样。

侦察方法

特别是对于VoIP目标,攻击者可能有兴趣获得网络主机/服务器的信息,包括PBX、VoIP媒体网关和SIP客户端的类型和版本。侦查是黑客方法的一个关键部分,并作为所有后续行动的基础。要入侵一个系统,首先要确定系统的存在和特点。侦查可以分为以下几种活动。

被动式

在被动模式下,攻击者在不与目标直接互动的情况下收集信息。利用OSINT(开源情报),他们可以通过公开的信息源发现有关内部和外部网络的信息。这种极其强大的方法可以从各种来源获得结果,如公共IP和DNS历史记录、WHOIS数据库、云存储桶和社交媒体账户等。要知道,你所公开的任何信息都会对某个人、某个地方有价值。

主动式

扫描

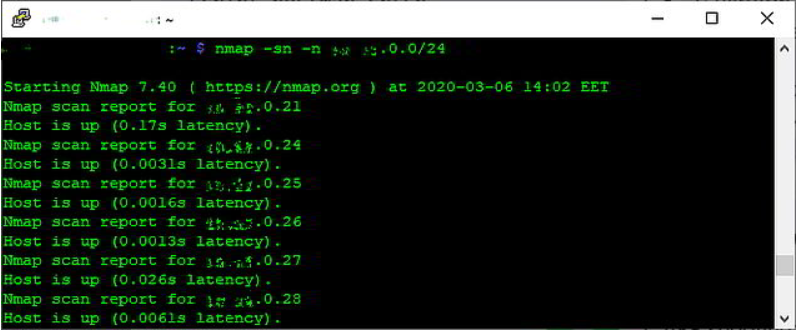

在主动模式下,攻击者会直接与目标进行交互,以识别目标的兴趣点。这包括扫描发现的任何服务/端点,试图识别正在运行的系统、开放端口和服务,包括其版本。例如,您可以通过简单地检查特定的监听端口和/或通过检查网页界面上的广告,来识别服务器/服务正在运行的软件。其他典型的操作包括使用 “nmap “等工具来映射网络和设备,或者在局域网设备中欺骗ARP(地址解析协议)消息来进行MITM(Man In The Middle)攻击。

社会工程

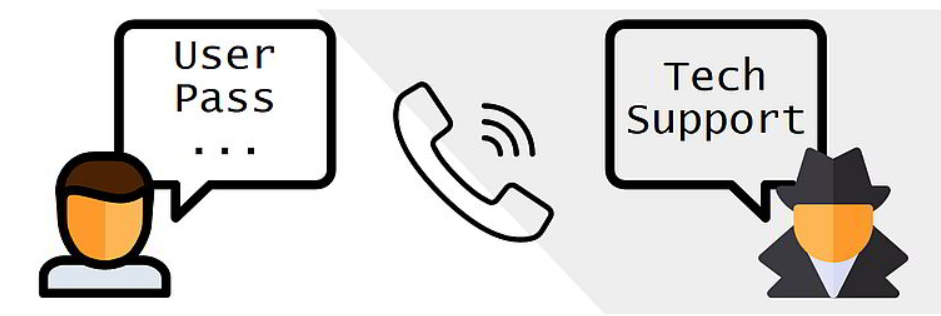

另一种获取目标人物有价值的信息的方法是社会工程。这需要通过电子邮件、电话或个人直接与目标利益相关者联系。例如,以技术支持人员的身份打电话给员工,以解决问题为幌子,要求提供一些敏感或机密信息。社会化工程与网络钓鱼的方法有直接关系。

嗅闻

这种方法的目的是通过本地网络捕获数据包。攻击者利用各种方法接收到发送到其他设备的数据包,并对其进行检查,以识别敏感信息,如用户名、密码、密钥和文件等。

利用上述方法收集到的信息,攻击者现在可以进行枚举过程。枚举的目的是从各种已识别的服务中收集/提取额外的信息,包括用户、电子邮件、目录、主机名、网络共享、应用程序等。在VoIP中常见的一个情况是在网关和/或IP电话等设备中使用默认凭证。

我们的安全相关文章系列的第一部分到此结束。请通过社区论坛向我们提出您的意见和建议。